Currently Empty: $0.00

Introducción a la implementación de los Controles ISO 27001

Abrodando a los escenarios de seguridad de la información, qué evaluar y cómo implementarlo.

Formalización de de la implementación de un programa de gestión de seguridad de la información.

SEGURIDAD CORPORATIVA

Uno de los aspectos más importantes en las organizaciones, es la de garantizar la operación contínua de los servicios críticos de la institución y es justo acá donde inician las primeras consulta:

- ¿Cuáles son las Plataformas o Servicios Críticos?

- ¿Cómo identicicar cúales son los Servicios Críticos?

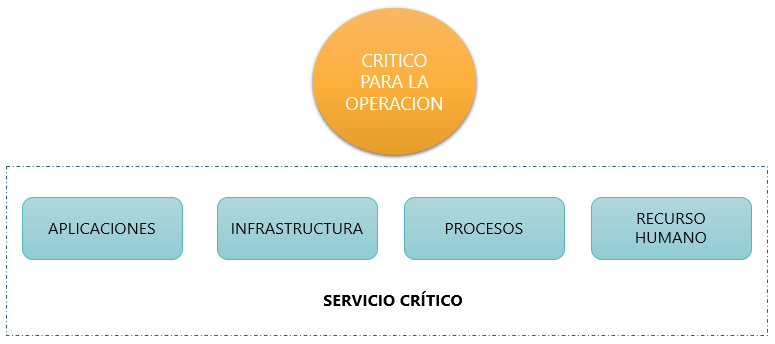

La definición de un SERVICIO CRITICO se puede establecer como, aquel servicio del cual depende el ingreso de la organización, es decir, la generación de utilidades o aquellos servicios que facilitan las operaciones del día a dia en la empresa, no necesariamente para efecto de lograr una venta. Imagina una empresa de logística, que como tal no genera una transacción de venta como tal, sino los aspectos mismos de etiquetado de paquetes, establecimiento de rutas, manejo de pedidos, etc…etc…

Entonces…. volviendo a una definición inicial, un SERVICIO CRITICO es todo aquel servicio y/o plataforma de software o hardware que facilita a la organización que se puedan ejecutar sus operaciones diarias principales o la generación de ingresos en la compañia.

Los procesos que se deben de realizar para que se puedan brindar un servicio al cliente, acá podemos rescatar los siguientes aspectos:

- Es necesario SIEMPRE contar un procesos documentados

- La documentación de los procesos permite que podamos la visibilidad de aspectos claves como:

- Responsables en cada etapa de ejecución del proceso

- Sistemas involucrados en la prestación de un servicio

- Los servicios críticos incluye la identificación de tiempos de respuesta o los tiempos en que el servicio debe de estar entregado al usuario final o para que la siguiente etapa del proceso pueda continuar.

- En dependencia de la cantidad de clientes que el proceso atiende o de los atrasos que el proceso pueda generar al verse interrumplido, se establece un nivel de criticidad sobre dicho proceso debido a la afectación que se pueda tener.

Impacto y beneficio del establecimiento de controles de seguridad

Uno de los aspectos iniciales que se visualiza cuando se habla sobre la formalización de controles, es que esto podría implicar más inversión, más actividades o cargas de trabajo para los diversos departamentos que podrían estar involucrados, PEEEROOOOOOO te comparto a continuación algunos detalles que considero son de mucho peso para poder tomar la decisión de considerarlo nuevamente esta idea.

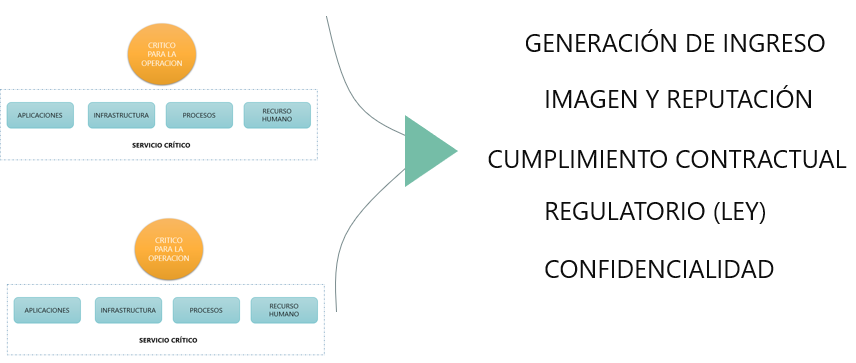

Será que esos procesos críticos podría afectar la generación de ingresos o podría dañar la reputación o imagen de la compañia, muy probablemente algun impacto con algún contrato en donde deban de mantener ciertos niveles de servicios o por algún cumplimiento a nivel de regulación de ley … ¿será que algunas de estos aspectos estarían relacionados con tu entorno laboral?

Si tu respuesta fue sí, entonces definitivamente necesitamos establecer controles sobre el manejo de la seguridad, configuraciones, acceso a plataformas e información.

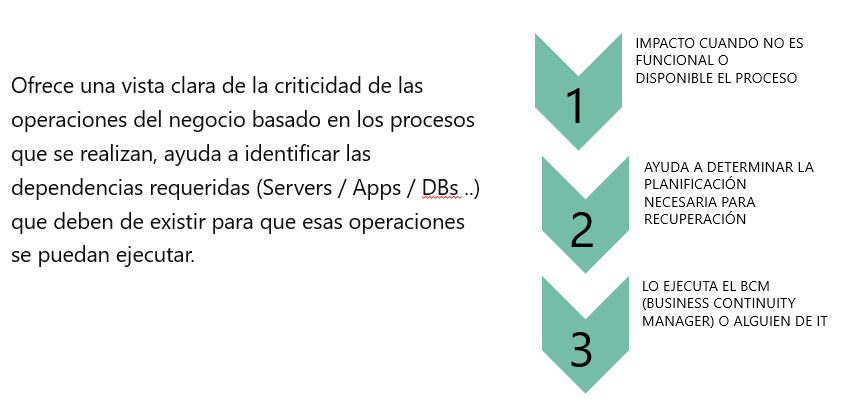

Primer paso - Realizar un Analisis BIA

La realización de un Business Impact Analysis facilita la identificación de la situación actual de los procesos, infraestructura, sistemas y recursos humanos involucrados en los procesos críticos.

¿Quien realiza un BIA? lo formal debería de ser que un Business Continuity Manager (BCM) o en su defecto alguien de IT acompañado con otras personas, acá lo importante es que se pueda plantear todos los elementos de los procesos, para poder brindar una vista completa del proceso que se está documentando.

Uno de los entregables del BIA es definir el nivel de impacto que tendrá dicho proceso, si en algún momento no estuviera disponible, entre estass clasificaciones podrían estar:

- Impacto nulo o mínimo

- Impacto mínimo o mederado

- Impacto alto o catastrófico

Ya sobre este análisis a tomar medidas necesarias para evitar que eso pueda ocurrir.

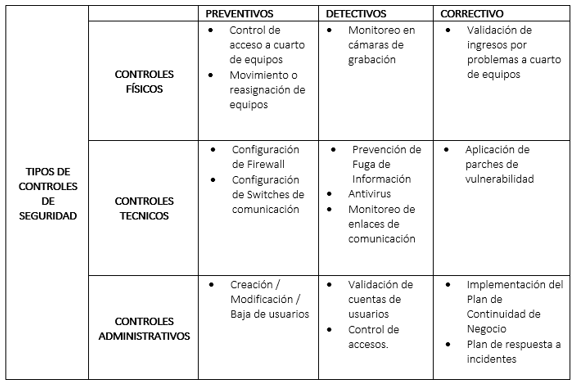

Identificación de los Tipos de Controles

Una vez tengamos identificada la necesidad de implementar controles sobre los procesos críticos del negocio, es necesario aclarar que no todo es relacionado a tecnología, los controles estan clasificados en:

- Controles Físicos

- Controles Técnicos

- Controles Administrativos

En dependencia de la necesidad de controles a implementar así será necesaria la selección de estos controles e identificar qué sería lo necesario para que se implementen.

IMPORTANTE – es de considerar también aspectos de Continuidad de Negocio, esto implicaría la realización de un BCP (Business Continuity Plan) o un DRP (Disaster Recovery Plan)

Formalizando la implementación de Controles de Seguridad

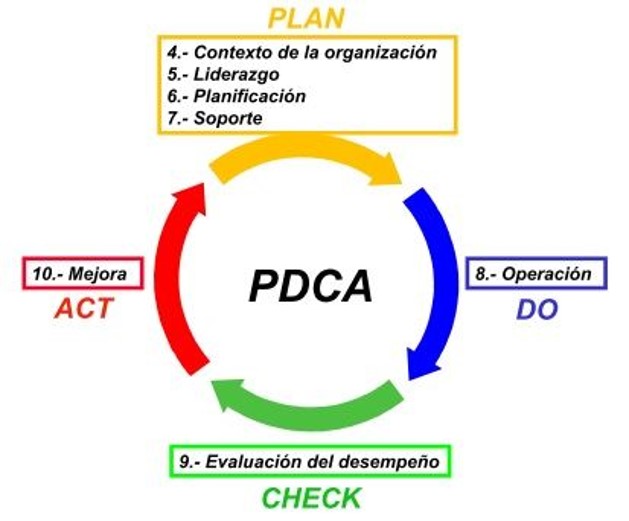

Exacto! si ya viste la imagen no te preocupes que muy probablemente sé que no andas buscando una certificación para la organización, pero perfectamente podrías adoptar el proceso planteado por la ISO 27001 para referencia y formalización de los controles que necesitas implementar.

La ISO 27001 ofrece un programa llamado PLAN-DO-CHECK-ACT que no es más que un esquema que permite la ejecución de un proceso cíclico que no únicamente la implementación de controles, sino bajo un ejecución recurrente la mejora y descubrimiento de nuevos controles por implementar.

Imagen tomada de: http://seguridadinfoperu.blogspot.com/

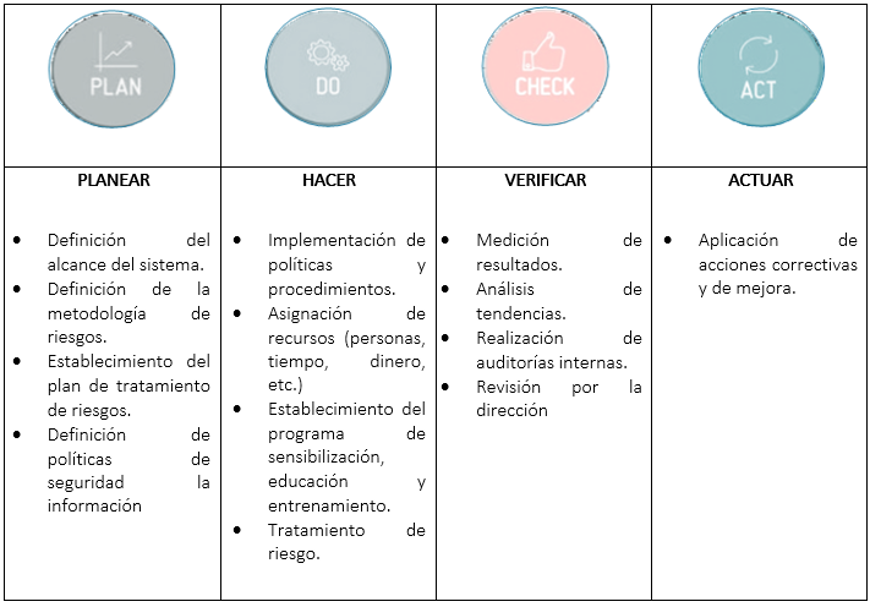

¿Cómo implementar o de qué trata el progama PDCA?

A continuación te comparto una pequeña tabla descriptiva para cada una de estas etapas, desde un enfoque de controles más tecnicos que administrativos.

Importante que acá tambien se deben de incluir controles que van desde la contratación del personal, validación de sus registros e historial laboral, por mencionar algunos aspectos.

Uno de los aspectos con los que se inicia al momento de buscar la implementación de controles de seguridad sería basado en los siguientes aspectos:

- Autenticación de usuarios

- Verificar períodicamente quienes ingresan, los errores de autenticación, desde qué equipos ingresan, horarios de ingreso entre muchas otras cosas relacionadas a la trazabilidad de eventos.

- Cuentas de usuarios genéricos

- Siempre por requerimientos de implementación de aplicaciones o nuevos servicios, se crean cuentas de usuarios de tipo genéricos, estas cuentas por lo general tienen privilegios elevados al interior de los sistemas, es por eso queeeee… debemos de asignar una responsabilidad del uso de dichas cuentas a usuarios que por lo general son los mismos administradores de los sistemas.

- Proceso de Creación / Modificación / Baja de usuarios

- Este más que un control es un procedimiento que debe de pasar un una autorización del gerente del área responsable al usuario que se estará modificando, para que finalmente los diferentes administradores de los sistemas a los que tendrá acceso dicho usuario puedan proceder a crearlo / modificarlo / eliminarlo.

- Acceso a la ubicación de los equipos

- Este es más un control físico que permite delimitar quienes son los autorizados en poder ingresar a la sala de equipos, normalmente únicamente los administradores son los únicos que tienen acceso, si es requerido que un proveedor o alguien adicional tenga acceso, deberá de ser acompañado por un administrador autorizado.

- Igual debe de existir un registro por escrito o através de una aplicación que facilite la generación de un reporte de dichos accesos.

- Registro de configuraciones

- Cuando se trata de equipos de comunicación, de seguridad o aspectos de parametrización de un sistema crítico, es importante tener un esquema de autorización y control de los cambios que se puedan realizar a las configuraciones de dichos sistemas, para buscar identificar si dichos cambios no generarán afectación o algún posible riesgo.

Todo lo anterior implica documentación y aplicaciones o sistemas que ayuden a identificar o controlar estos aspectos.

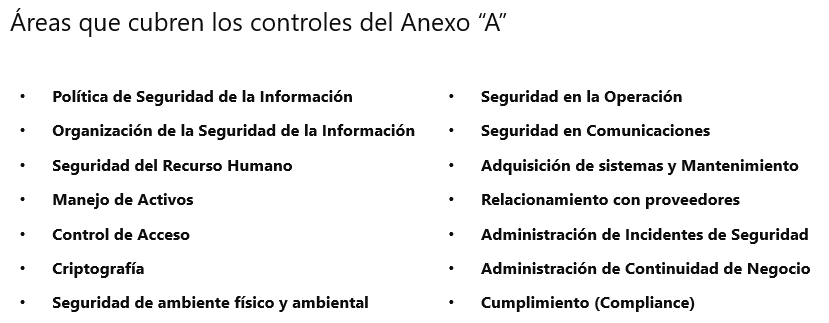

Controles establecidos en el Anexo "A" de la norma ISO 27001

La norma ISO 27001 incluye un apartado que se llama ANEXO A, en donde se lista cerca de 114 controles recomendados por implementar, claro no es requerido implementarlos todos, únicamente los que apliquen según el proceso a controlar.

Los controels del ANEXO A están agrupados de la siguiente forma:

Para finalizar, la implementación de controles de seguridad o mejor aún de un programa para el manejo de la seguridad de la información requiere de mucho esfuerz, inversión en la compra de herramientas o adecuación de algunos aspectos que serán requeridos pero sobre todo mucho apoyo de la dirección de la organización, sin esta directriz no podremos llevar el mensaje y que esto se aplique a lo largo de la organización.

Si deseas más información, te recomiendo IsoTools (https://www.isotools.org/) un sitio muy completo y con mucha información que te será de ayuda también.

Si deseas ver el contenido de la norma ISO 27001 y detalle de los controles del Anexo A, te comparto este link de una institución mexicana que lo tiene de forma pública: (https://dgsei.edomex.gob.mx/sites/dgsei.edomex.gob.mx/files/files/iso27001/Norma%20ISO%2027001-2013.pdf )

Gustas un resumen de todo lo anterior, te invito a ver el video:

Algunas herramientas para iniciar con la implementación de controles:

- Herramientas para el control de acceso:

ManageEngine ADAudit Plus (https://www.manageengine.com/products/active-directory-audit/?pos=MEhome&loc=ProdMenu&cat=IAM - ManageEngine ADManager: https://www.manageengine.com/products/ad-manager/?pos=MEhome&loc=ProdMenu&cat=IAM

- Herramientas para manejo de Acceso Privilegiado (PAM): https://expertinsights.com/insights/the-top-10-privileged-access-management-pam-solutions/

Espero que todo lo anterior sea de utilidad!

amazon puravive

I loved even more than you will get done right here. The overall look is nice, and the writing is stylish, but there’s something off about the way you write that makes me think that you should be careful what you say next. I will definitely be back again and again if you protect this hike.

temp mail

Excellent website with a wealth of useful information; I am forwarding it to some acquaintances and also sharing it on Delicious. Many thanks for your hard work.