Currently Empty: $0.00

Cuando creemos tener todo bajo control

Todo marcha bien hasta que algo falla, cuando las interrupciones a los sistemas que manejan los procesos de transformación de la información ocasionan pérdida en los datos, es cuando consultamos ¿había un respaldo de los datos? … y si había respaldo la siguiente interrogante es ¿de cuánto tiempo atrás es el respaldo? en resumen, una situación complicada si no estamos bien preparados.

Cuando se habla de respaldar la información en un ambiente empresarial, es necesario realizar varias fases para su implementación y lograr una planificación para poder cubrir todos los elementos necesarios, iniciemos:

FASE 1 – Identificación y documentación de plataformas a respaldar.

- Contar con un inventario de los equipos / servidores en donde se procesan los sistemas, identificando aspectos como:

- Ubicación.

- Marca, modelo.

- Capacidades de sus recursos de memoria, procesador y discos.

- Si posee características redundantes, como doble fuente de energía o un arreglo de discos con capacidad a soportar fallos, por ejemplo.

NOTA: El contar con un inventario detallado, permitirá identificar equipos que ya no cuentan con garantía y soporte del fabricante, así como también que equipos no poseen características para poder continuar dando servicio ante una falla de alguno de sus componentes. Y desde luego con es una instalación grande, el conocer dónde está el equipo que tiene la aplicación en problemas es de gran ayuda para poder reacción de inmediato.

- Identificar qué equipos manejan o procesan información crítica para el negocio, como aplicaciones Web, Bases de Datos o servidores de correo electrónico. Adicionalmente es de gran utilidad identificar la dependencia que existe entre cada uno de estos componentes, porque sólo hasta que realizamos un diagrama de relaciones nos percatamos que hay componentes que muy probablemente no están siendo respaldados.

Podrías confirmar que tienes documentación de cómo están operando tus servidores o equipos críticos?? sería bueno contar con un formulario parecido al siguiente:

Una vez se tenga la documentación de los equipos y qué aplicaciones o datos se encuentran en ellos, resultará más fácil poder realizar un diagrama que permita identificar la dependencia de los equipos respecto a otras aplicaciones o con los mismos componentes que permiten que la aplicación funcione.

En dependencia de que tan grande sea tu instalación, pueda que levantar esta información tome su tiempo, sin embargo, este será un esfuerzo bien recompensado cuando puedas reaccionar rápido por tener información crucial a la mano.

Un diagrama de dependencia de los sistema podría lucir de la siguiente forma:

¿Por qué es necesario tener esta documentación y ese diagrama de dependencia?

Bueno… había una vez un administrador de servidores que no tenía nada de esta documentación y como parte de sus responsabilidades era la de administrar y realizar respaldo a un sistema de generación de ingresos para la compañia (Servidor de aplicación y base de datos), este sistema generaba mas del 20% de los ingresos de la empresa, pues un día debido a una falla de hardware el servidor de la aplicación se tuvo que reiniciar, el problema que ocurrió luego de haber reiniciado el servidor, la aplicación ya no estaba disponible en el servidor…. ¿que pasó? bueno, la aplicación fue instalada en un directorio temporal y como el servidor era un LINUX RED HAT al reiniciarse, se borró el contenido de dicho directorio temporal…

Tu dirás queeee como se pone a creer que se instala algo en un directorio temporal… bueno en realidad el directorio no decia TEMP, mas bien era una referencia lógica de un directorio que “apuntaba” hacia el directorio TEMPORAL, como tal al leer el directorio no se apreciaba que fuera temporal.

Entonces, cuenta la historia que al pedir los respaldos de la aplicación para proceder a restaurar de inmediato el sistema, solo se tenía respaldo de la base de datos..!!! de la aplicación, como no se había solicitado respaldo no se había realizado respaldo alguno…. entonces… hay me preguntas en clase como termino esta historia de TERROR…!

FASE 2 – Formalizando el respaldo de las aplicaciones críticas.

Cuando ya tengamos la documentación de cómo operan nuestras plataformas, en donde se encuentran los servidores y los servicios que hacen posible la entrega de los servicios en la empresa, necesitamos manejar los siguientes conceptos importantes:

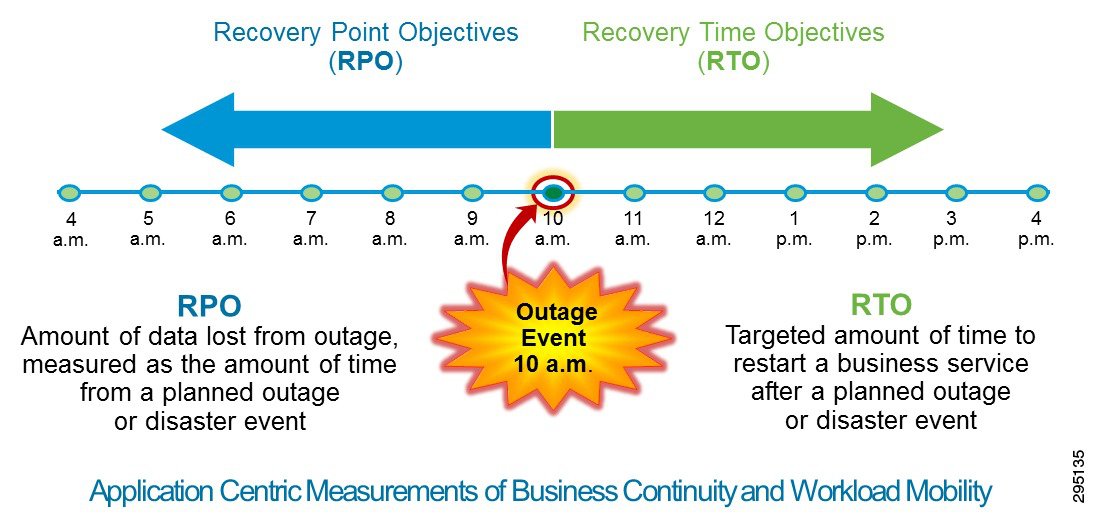

- RTO – Recovery Time Objective

- RPO – Recovery Point Objective

En donde:

RPO = Hace referencia al punto en el tiempo al que podríamos recuperarnos según el último respaldo que se tenga.

RTO = Tiempo requerido que tomará restaurar el último respaldo para volver los sistemas a la normalidad.

El secreto de lograr tiempos de recuperación cortos, dependerá del hardware a utilizar y del software de respaldo a utilizar, más adelante estaremos abordando algunos escenarios que se pudieran utilizar para lograr tiempos de recuperación rápidos.

Pero ¿Quién define o establece los tiempos de recuperación? La respuesta es el negocio o la organización, en dependencia de la criticidad de los sistemas, así serán los tiempos de recuperación que deberemos de lograr ante una situación crítica.

Nuevamente, en las respuestas anteriores no se analizaron aspectos técnicos, ni tamaño de datos a respaldar, sino que se evaluó el nivel de criticidad de dicha plataforma y en base a esto se estima el tiempo de recuperación que deberemos como área de sistemas poder proporcionar ante una posible falla.

Luego que hemos establecido los tiempos de recuperación para cada una de las aplicaciones que habrán de respaldarse, se hace necesario evaluar las alternativas tanto en hardware como software que deberemos de utilizar para poder lograr dichos tiempos, sin embargo, debemos de formalizar la forma en cómo es solicitado el respaldo, sobre todo para estar formalmente cubiertos ante alguna auditoria o incluso reclamos por respaldos que no se hayan realizado y que no fueron solicitados.

Todo lo anterior es para identificar los aspectos a tomar en cuenta ANTES DE DECIDIR QUE HERRAMIENTA DE RESPALDO A UTILIZAR..!